Le défi fondamental de la confidentialité dans la RAG

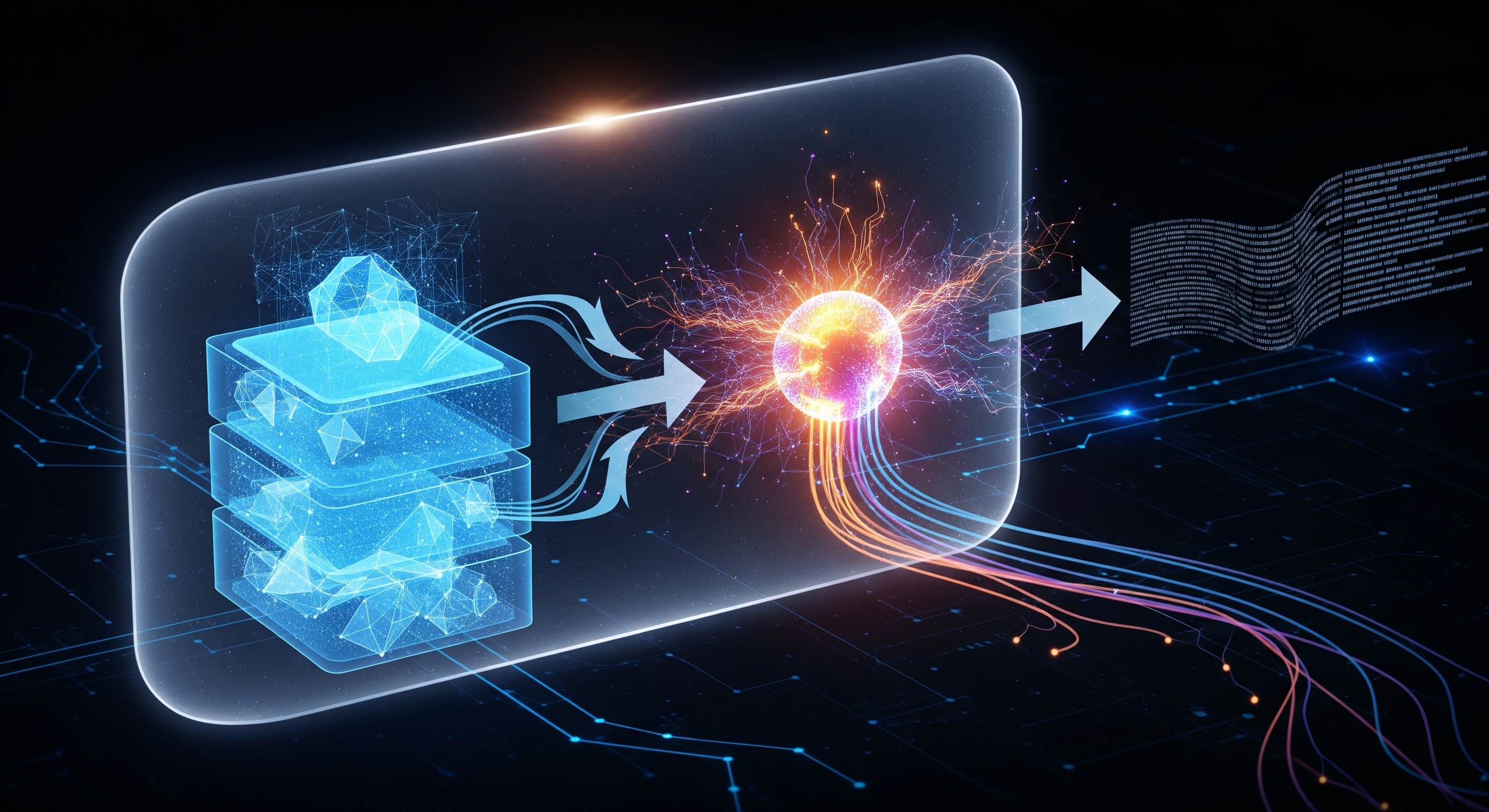

Un pipeline RAG standard comporte plusieurs étapes : l'ingestion de vos documents, leur segmentation, la création de représentations numériques (embeddings), leur stockage dans une base de données vectorielle, puis leur utilisation au moment de la requête pour fournir un contexte à un LLM.

Chaque étape présente un risque potentiel pour la confidentialité :

-

Ingestion et stockage des données : Où vos données brutes sont-elles hébergées ? Qui y a accès ? Sont-elles chiffrées en transit et au repos ?

-

Processus d'embedding : Vos documents sensibles sont-ils envoyés à une API tierce pour créer les embeddings ? Cela pourrait exposer le texte brut à un fournisseur externe.

-

Base de données vectorielle : Bien que les embeddings soient des représentations numériques et non du texte brut, ils peuvent parfois être déconstruits. La relation entre les vecteurs peut également divulguer des informations.

-

Étape de génération : Lorsqu'un utilisateur pose une question, quelles données sont envoyées au LLM ? S'agit-il uniquement des extraits pertinents, ou plus ? Le fournisseur du LLM conserve-t-il ces données ?

Relever ces défis exige plus que de simples promesses ; cela nécessite une architecture transparente, vérifiable et robuste.

Notre plan : Un pipeline RAG qui préserve la confidentialité

Notre architecture repose sur les principes de « zero-trust » (confiance zéro) et de « privacy by design » (confidentialité dès la conception). Nous n'accordons aucune confiance implicite et veillons à ce que chaque composant et processus soit explicitement conçu pour protéger vos données.

Parcourons notre pipeline, composant par composant.

1. Ingestion et segmentation des données : Vos données, votre environnement

Dès la toute première étape, nous garantissons la souveraineté de vos données. Notre solution s'intègre directement à vos sources de données sécurisées (comme S3, Google Drive ou SharePoint) en utilisant des jetons d'authentification sécurisés et à durée de vie limitée.

Fait crucial, le traitement initial — la segmentation des documents en morceaux gérables — se déroule dans un environnement sécurisé et isolé qui vous est dédié. Vos documents bruts ne sont jamais stockés de manière persistante sur nos systèmes principaux. Ils sont traités en mémoire et immédiatement supprimés après la segmentation et la création des embeddings, conformément au principe de minimisation des données.

2. L'étape d'embedding : En interne et sous contrôle

C'est l'un des points les plus critiques pour la confidentialité. De nombreux fournisseurs de RAG s'appuient sur des modèles d'embedding externes et opaques (par exemple, ceux d'OpenAI ou de Cohere). Cela implique d'envoyer vos données propriétaires sur Internet à un tiers, vous faisant perdre le contrôle sur leur utilisation et leur conservation.

Notre approche est différente. Nous utilisons des modèles d'embedding open-source de pointe, hébergés au sein de notre propre infrastructure sécurisée. Cela signifie que vos données ne sont jamais envoyées à un fournisseur d'IA externe pour l'embedding. Nous gérons l'ensemble du processus, assurant une transformation sécurisée et confidentielle de vos segments de texte en vecteurs d'embedding.

Le processus se déroule comme suit :

Segment de document (Texte) rightarrow Modèle d'embedding sécurisé de [Nom de votre startup] rightarrow Vecteur d'embedding (ex : un vecteur à 1024 dimensions vinmathbbR1024)

Cette approche auto-hébergée garantit non seulement la confidentialité, mais nous permet également d'affiner les modèles spécifiquement pour les types de documents que vous utilisez, améliorant ainsi la pertinence sans compromettre la sécurité.

3. La base de données vectorielle : Chiffrée et isolée

Une fois les embeddings créés, ils sont stockés dans notre base de données vectorielle spécialisée. Nous y assurons une sécurité robuste grâce à plusieurs couches :

-

Isolation des environnements clients : Vos données sont stockées dans une instance de base de données logiquement et physiquement isolée. Il n'y a aucune possibilité de contamination croisée entre les données des clients.

-

Chiffrement au repos : Toutes les données de la base de données vectorielle, y compris les vecteurs et leurs métadonnées associées, sont chiffrées à l'aide de la norme AES-256.

-

Chiffrement en transit : Toute communication entre nos services applicatifs et la base de données vectorielle est sécurisée à l'aide de TLS 1.3.

4. La boucle RAG : Anonymisée et éphémère

Lorsqu'un utilisateur soumet une requête, notre système effectue l'étape de "récupération", trouvant les segments de données les plus pertinents dans votre base de données vectorielle. Voici comment nous protégeons votre confidentialité lors de l'étape finale et critique de "génération" :

-

Extraits contextuels uniquement : Nous n'envoyons au LLM que les extraits de texte pertinents récupérés comme contexte — jamais l'ensemble des documents de l'utilisateur.

-

Indépendance et anonymisation vis-à-vis du LLM : Nous collaborons avec des fournisseurs de LLM de premier plan qui appliquent des politiques strictes de non-conservation et de non-entraînement des données. Avant d'envoyer la requête, nous pouvons appliquer une couche supplémentaire d'anonymisation aux extraits, en supprimant les données à caractère personnel le cas échéant.

-

Accords contractuels stricts : Nous avons des accords contractuels solides avec nos fournisseurs de LLM qui leur interdisent légalement de stocker vos requêtes ou de les utiliser pour entraîner leurs modèles. Les données envoyées pour la génération sont éphémères et n'existent que pour la durée de l'appel d'inférence.

Au-delà du pipeline : Des mesures de sécurité globales

Un pipeline sécurisé n'est efficace que si son environnement l'est également. Notre engagement envers votre confiance s'étend à l'ensemble de notre plateforme :

-

Contrôles d'accès stricts : Nous appliquons un contrôle d'accès basé sur les rôles (RBAC) sur toute notre plateforme, garantissant que seules les personnes autorisées au sein de votre organisation peuvent accéder à des ensembles de données spécifiques.

-

Audits complets : Nous fournissons des journaux d'audit détaillés, vous offrant un enregistrement transparent et immuable de qui a accédé à quoi, et quand.

-

Prêt pour la conformité : Notre architecture est conçue pour respecter et dépasser les normes des principaux cadres de conformité comme SOC 2 Type II et le RGPD.

En conclusion : Votre avantage concurrentiel est en sécurité avec nous

À l'ère de l'IA, vos données sont votre atout le plus précieux. Elles représentent votre savoir institutionnel, vos analyses de marché uniques et votre avantage concurrentiel.

En choisissant un fournisseur de RAGaaS, vous n'achetez pas seulement une technologie ; vous vous engagez dans un partenariat fondé sur la confiance. Notre architecture axée sur la confidentialité est notre promesse que vos données seront protégées, votre vie privée respectée et votre avantage concurrentiel préservé en toute sécurité.